Tor

Wozu Tor?

Wer seine Privatsphäre auch im Internet schützen will, surft mit Tor. Die Abkürzung stand ursprünglich für „The Onion Router“ – ein Netzwerk, das zur Anonymisierung mehrere Vermittlungsstellen (Relays) bereitstellt – wie die Schichten einer Zwiebel (englisch: Onion). Damit ist eine Rückverfolgung, wer wann welche Webseite aufgerufen hat, kaum möglich.

Wie funktioniert Tor?

Wenn Sie im Alltag eine Webseite ansurfen, kann jeder, der ein wenig Know-How hat, sehen, dass Sie zum Beispiel www.digitalcourage.de aufgerufen haben. In vielen autoritären Staaten, werden Menschen, die regimekritische Webseiten aufrufen, unterdrückt. Aber auch Journalisten sind darauf angewiesen, dass sie verdeckt recherchieren können. Und eigentlich geht es ja auch niemanden etwas an, welche Seiten Sie so aufrufen. Oder würden Sie jedem – ob er es wissen will oder nicht – erzählen, auf welchen Webseiten Sie gerade noch so waren?

Dagegen hilft Tor. Das Zwiebelsystem von Tor funktioniert mit drei Schichten (Relays). Ihr Computer baut eine Verbindung zum ersten Relay A (das erste Relay nennt man auch Guard) auf und sagt diesem, welche Webseite Sie aufrufen wollen. Relay A leitet die Anfrage an das Middle-Relay B weiter, und der an Relay C, das sogenannte Exit-Relay. Nur das Exit-Relay kommuniziert mit der öffentlichen Website. Die Relays werden zufällig aus der Menge der Torserver ausgewählt. Jedes Relay kennt nur seinen Vorgänger und Nachfolger, und die Kommunikation zwischen den jeweiligen Relays läuft verschlüsselt ab.

Durch diese Dreier-Konstruktion, die im echten Tor-Netzwerk noch viel mehr Verbindungen umfasst, ist die Kommunikation so gut wie nicht zurückzuverfolgen, und von außen nicht einsehbar, aber auch etwas langsamer. Je mehr Tor-Server allerdings betrieben werden, umso schneller wird das Netzwerk und umso einfacher wird Ihre Privatsphäre im Internet geschützt. Ein Middle-Relay kann gut in einem Privathaushalt betrieben werden, z.B. auf einem alten Laptop.

Wovor Sie Tor nicht schützt

Das Tor-Netzwerk setzt zwar Verschlüsselung ein, aber nicht zu dem Zweck, Ihre Kommunikation abhörsicher zu machen. Die Verschlüsselung besteht nur innerhalb des Tor-Netzwerks. Zwischen dem Exit-Relay und dem von Ihnen genutzten Web-Server sind die Daten so gut oder schlecht geschützt wie bei einer normalen Verbindung. Nur die Herkunft Ihrer Verbindung ist verschleiert (die Verbindung scheint vom Tor-Exit-Relay zu kommen), nicht die Inhalte. Dieses Problem kann durch eine zusätzliche Transportverschlüsselung gelöst werden. Achten Sie also darauf, dass in der Adressleiste des Tor-Browsers am Anfang „https://“ steht oder – noch besser – am Ende „.onion“!

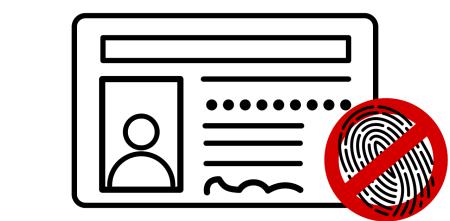

Kritiker des Tor-Netzwerkes weisen daraufhin, dass die Verwendung von Tor auch Risiken birgt. Die Größe des Tor-Netzes erschwert nämlich auch die Überprüfung der Identität und der Motive der einzelnen Tor-Relays. Wer etwa besonders viele Server unter seine Kontrolle bringt, kann durch statistische Untersuchungen die Kommunikation deanonymisieren (Sybil-Angriff).

Unsere Tor-Exit-Relays

Wir betreiben Tor-Exit-Relays, denn von diesen gibt es besonders wenige. Leider finden bei Betreibern dieser Server immer noch hin und wieder Hausdurchsuchungen statt, wenn über die IP-Adresse dieses Exit-Relays etwa File-Sharing betrieben wurde. Da Tor-Server jedoch so eingerichtet sind, dass sie die IP-Adressen nicht speichern, sind solche Durchsuchungen zwecklos. Unsere Tor-Relays laufen ohne Virtualisierung auf einem nur von uns gepflegten dedizierten Server, und natürlich speichern wir keinerlei Daten über deren Nutzer – das lässt die Tor-Software gar nicht zu.

Server-Generation 4

Im Februar 2017 wurden wir Mitglied von torservers.net, einem globalen Netzwerk von Organisationen, die Tor-Relays betreiben, mit Sitz in Dresden. Durch den Erfahrungsaustausch mit diesen Organisationen wurden wir auf die Community-IX in Berlin aufmerksam, bei der wir seit Juli 2020 einen eigenen Server als Tor-Relay betreiben, weil dort viel mehr Netzwerk-Bandbreite zur Verfügung steht als in Thüringen. Das Berliner Rechenzentrum nutzt Ökostrom aus erneuerbaren Energiequellen. Um alle CPU-Kerne optimal auszunutzen, laufen auf einem Server mehrere Relays, und zwar zwei pro IPv4-Adresse.

Die von uns bei der Community-IX betriebenen Tor-Exit-Relays haben folgende Spitznamen und Fingerabdrücke:

- Digitalcourage4ip1a – Fingerprint 97F51AF6791AD33981CE25DC7A2618429F25B3B0

- Digitalcourage4ip1b – Fingerprint BB034C34ED9E60F7709ED93FB432A9BA12A2F2B6

- Digitalcourage4ip2a – Fingerprint 68EC657DC8A587B38D5D7763D5C72E93C2CD456C

- Digitalcourage4ip2b – Fingerprint BA9D7FB9AB4ED0FBCA56941DA22CF7770BA1A4BC

- Digitalcourage4ip3a – Fingerprint A2DD0EF31813E9B7F6DB435504A406E1AD2B76AB

- Digitalcourage4ip3b – Fingerprint 35B503FB546815CC9EDE91022555B5D0ED04E389

- Digitalcourage4ip4a – Fingerprint FDCFEA18CC64461455DE5EA3FC31834C6B42FEC7

- Digitalcourage4ip4b – Fingerprint 8287DADC415B3E667C617EEFB6E7D654C7AC0C47

- Digitalcourage4ip5a – Fingerprint 9AD90317DDA2F898EB0AE0F20976EA97E7AF9012

- Digitalcourage4ip5b – Fingerprint 902A13399F14FFC7E2912463300C78A25C1F76B6

- Digitalcourage4ip6a – Fingerprint 6B61EFE3AEDEB3351FD3C910443D95556316E01C

- Digitalcourage4ip6b – Fingerprint 762213D327B0A76057F4B61CD587ED4238CD900E

- Digitalcourage4ip7a – Fingerprint 22296CB6AE56609A96F02FB843AB7B4B0A31CAF4

- Digitalcourage4ip7b – Fingerprint D13692D97236C0B8E8E19EA2DD952B5C4F9010BB

- Digitalcourage4ipaa – Fingerprint 52CD98902F6376E84DF2415B906F1426D585564D

- Digitalcourage4ipab – Fingerprint C688B3EF9AB0354EB2794174519BB9ED9E6467E7

- Digitalcourage4ipba – Fingerprint 58BC2CFFA7894FC8F4CC5D8A77E38FDCFDB1DC0E

- Digitalcourage4ipbb – Fingerprint C8B715F96168D414E580A98563C1F86372D3FE26

- Digitalcourage4ipca – Fingerprint 0A2366980A2842D770EF8E136A7DA14876360447

- Digitalcourage4ipcb – Fingerprint 85C29D07636BEBACFCA0DF5AB31B333882745065

- Digitalcourage4ipda – Fingerprint AA4AF27D6A573B0EEB234AEF89750CA6E6141C0E

- Digitalcourage4ipdb – Fingerprint 1E9B32A00C594B032597D8B6A1DF79B734531530

- Digitalcourage4ipea – Fingerprint 1C7700A94DBBFECFA234C1ADD0D23FB87D1D7599

- Digitalcourage4ipeb – Fingerprint 027E75C92F1231AE5F7BD4E1536696FE3040C460

- Digitalcourage4ipfa – Fingerprint 82ACC2C54FA8E53FB1A9C990CD0CD00077329DFD

- Digitalcourage4ipfb – Fingerprint E75166CEDB8397B86DE512B9B79B8CA7225ECB52

- Digitalcourage4ipga – Fingerprint 9A783CAA9DABA178D9864471E9287045CBFDC726

- Digitalcourage4ipgb – Fingerprint 13FB26F9361F803AD190FE88B35E241DC084B026

- Digitalcourage4ipha – Fingerprint EBC5539131FEEA004C41986C0BD03B5C85BBEBD5

- Digitalcourage4iphb – Fingerprint 4381E471E9358AE4D815021302C7F2E16502BEE1

Server-Generation 3

2016 schrieben wir fast alle deutschen Hoster an, die Linux-Server vermieteten, und fragten sie, ob wir einen Tor-Exit bei ihnen betreiben dürfen. Nur einer war dazu bereit, und folglich richteten wir unseren dritten Tor-Exit-Server bei dem kleinen Anbieter NBIserv in Thüringen ein. Sein Rechenzentrum verwendet nur Ökostrom aus Wasserkraft.

Die von uns bei NBIserv betriebene Tor-Exit-Relays haben folgende Spitznamen und Fingerabdrücke:

- Digitalcourage3ip1 – Fingerprint 9EAD5B2D3DBD96DBC80DCE423B0C345E920A758D

- Digitalcourage3ip2 – Fingerprint ADB2C26629643DBB9F8FE0096E7D16F9414B4F8D

Zur Zeit aus Geschwindigkeitsgründen nicht in Betrieb:

- Digitalcourage3ip3 – Fingerprint C2AAB088555850FC434E68943F551072042B85F1

Wie kann ich Tor nutzen?

- Entweder laden Sie den Tor-Browser selbst herunter und installieren ihn auf Ihrem Computer.

- Oder Sie bestellen im Shop unseren PrivacyDongle. Das ist ein USB-Stick für verschiedene Betriebssysteme, auf dem der Tor-Browser schon vorinstalliert ist. Damit hinterlassen Sie auch auf Ihrem Computer (Windows oder Mac) keine Spuren. Einstecken, lossurfen, anonym sein.

- Wenn Sie z.B. als Journalist.in oder Whistleblower.in einen erhöhten Schutzbedarf haben, empfehlen wir Tails, ein GNU/Linux-System, das von CD oder USB-Stick gestartet wird, den gesamten Internetverkehr über Tor abwickelt und garantiert keine Spuren auf Ihrem Computer hinterlässt.

Kontakt für Probleme mit dem PrivacyDongle

Bei Problemen mit der Benutzung unserer PrivacyDongles kontaktieren Sie uns bitte unter der auf der Seite Kontakt genannten E-Mail-Adresse und nennen Sie „PrivacyDongle“ im Betreff.

Kontakt für Beschwerden über Tor-Nutzende

Bei schwerwiegenden Problemen mit unseren Exit-Relays ist unser Tor-Team per E-Mail erreichbar <tor-abuse@digitalcourage.de> – gern verschlüsselt mit diesem PGP-Schlüssel. Bitte vergleichen Sie den Schlüssel-Fingerabdruck: E15D C6C7 F762 E6FE BBB7 1B34 3F82 9E35 254C F7F2. Beachten Sie bitte, dass wir die Identität der Nutzenden unserer Tor-Relays nicht feststellen können.